卡巴斯基实验室发布了2018年第二季度物联网攻击数据。

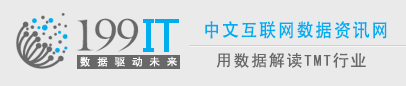

暴力破解Telnet密码是最常见的物联网恶意软件自我传播方法。但是,最近针对其他服务的攻击数量有所增长,例如通过端口8291和端口7547发起对物联网设备的攻击。

由此可见,物联网攻击的性质变得更复杂了,特别是涉及漏洞方面。

攻击者找到受害者设备,检查其Telnet端口是否打开,并启动密码暴力破解程序。由于许多物联网设备制造商忽视安全性,这种攻击变得更容易成功并且可能影响整个设备线。受感染的设备开始扫描新的网络并感染其中的新的类似设备或工作站。

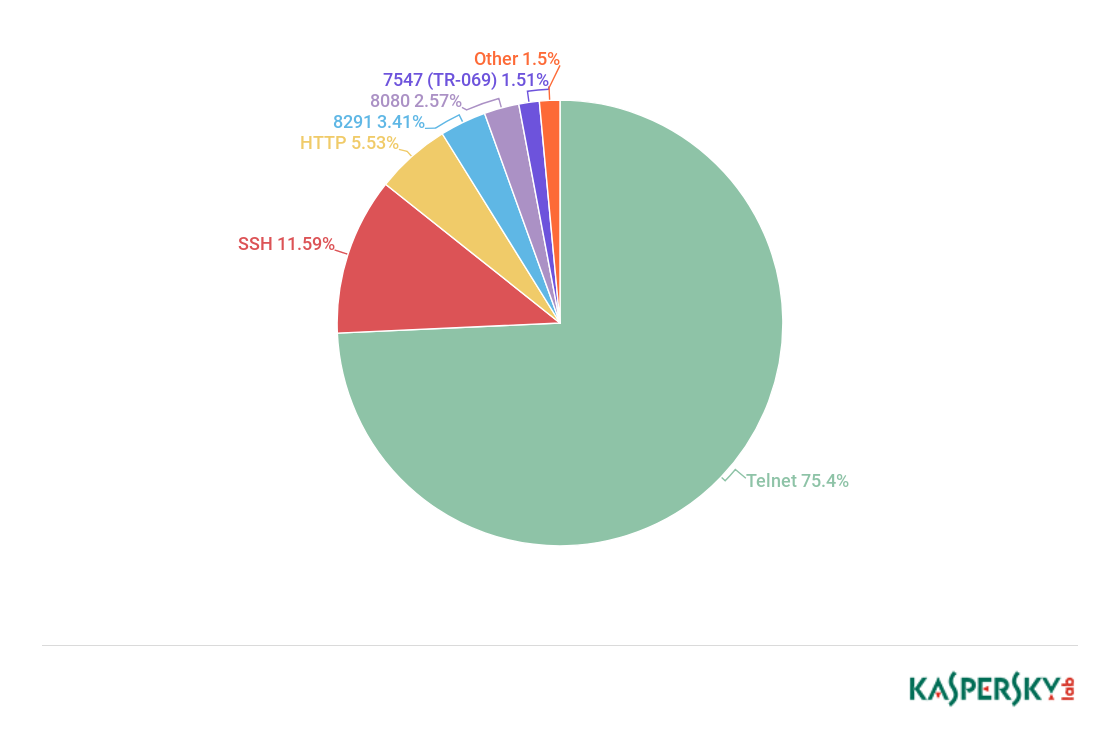

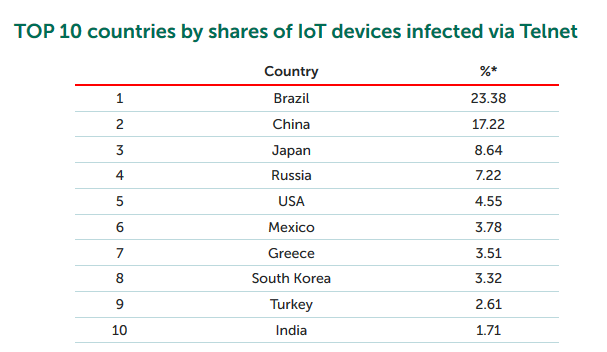

在第二季度,巴西(23.38%)在受感染物联网设备数量方面处于领先地位,因此在Telnet攻击数量方面也处于领先地位。其次是中国(17.22%),有小幅上涨;第三名是日本(8.64%)。

在第二季度,巴西(23.38%)在受感染物联网设备数量方面处于领先地位,因此在Telnet攻击数量方面也处于领先地位。其次是中国(17.22%),有小幅上涨;第三名是日本(8.64%)。

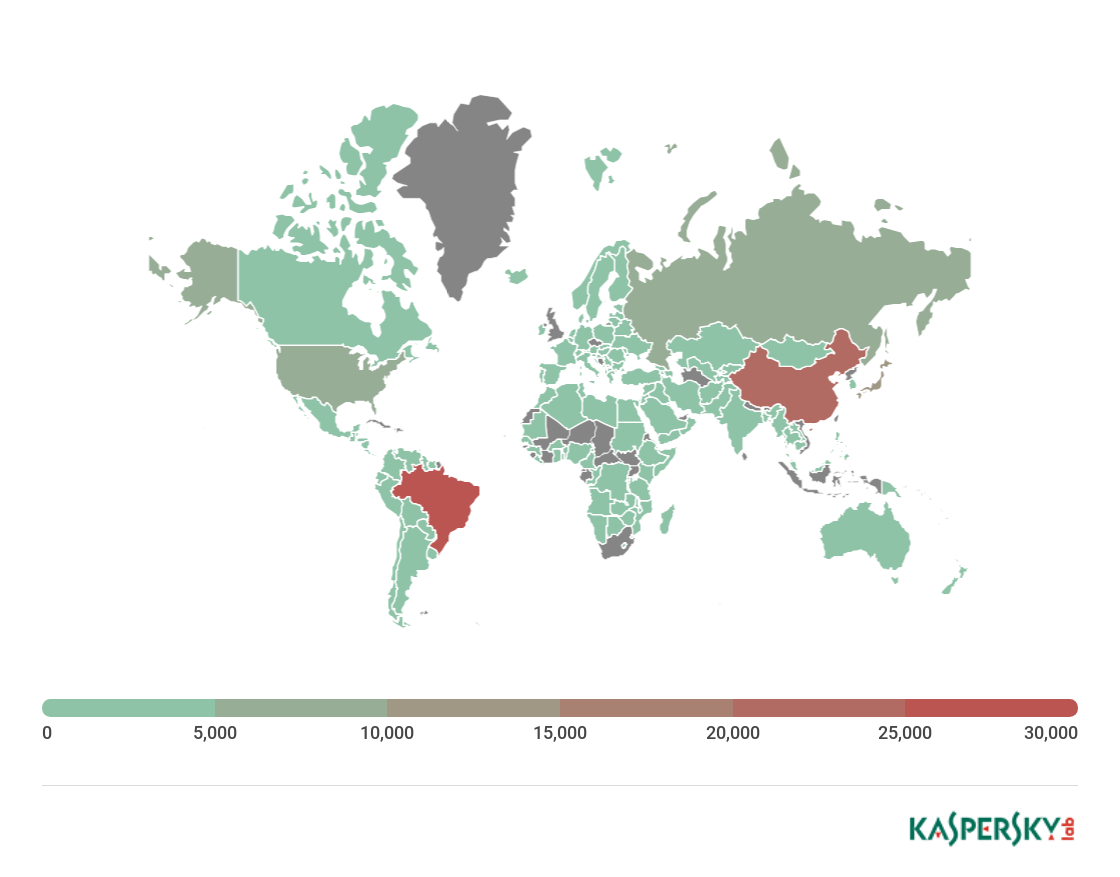

在这些攻击中最常见的是Backdoor.Linux.Mirai.c(15.97%)。

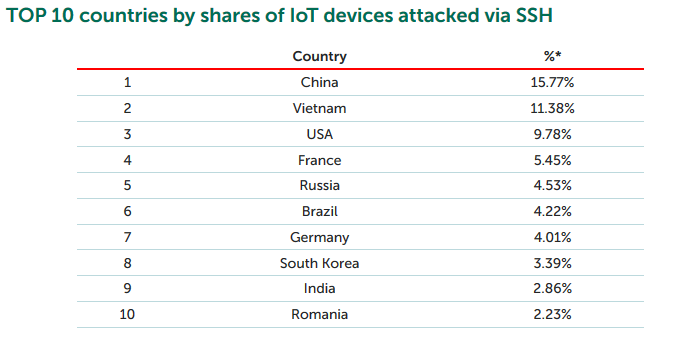

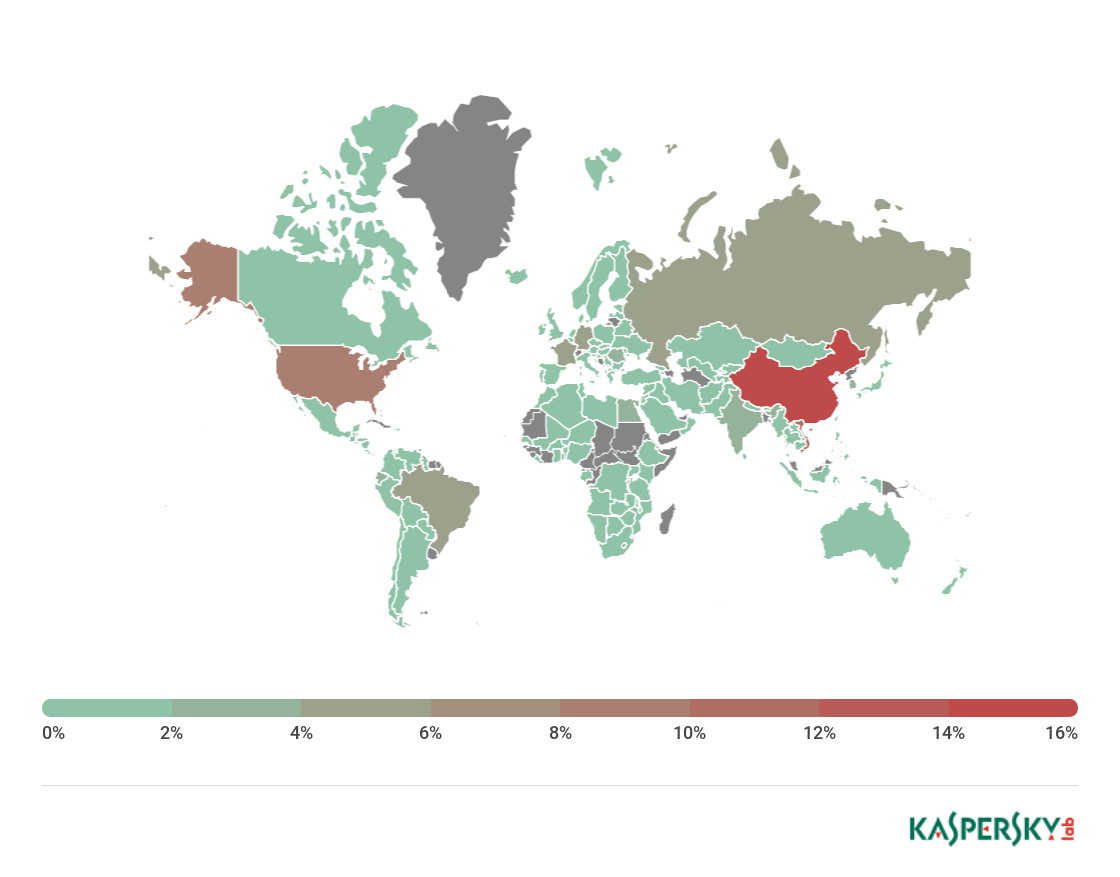

此类攻击的启动类似于Telnet攻击,唯一的区别是它们需要机器人在其上安装SSH客户端以暴力破解凭证。SSH协议受密码保护,因此强制破解密码需要大量计算资源。因此,来自物联网设备的自我传播效率低下。SSH攻击的成功取决于设备所有者或制造商的故障。换句话说,这些又是制造商分配给整个设备系列的弱密码或预设密码导致的。中国是最容易通过SSH攻击受感染的国家。

此类攻击的启动类似于Telnet攻击,唯一的区别是它们需要机器人在其上安装SSH客户端以暴力破解凭证。SSH协议受密码保护,因此强制破解密码需要大量计算资源。因此,来自物联网设备的自我传播效率低下。SSH攻击的成功取决于设备所有者或制造商的故障。换句话说,这些又是制造商分配给整个设备系列的弱密码或预设密码导致的。中国是最容易通过SSH攻击受感染的国家。

更多阅读: